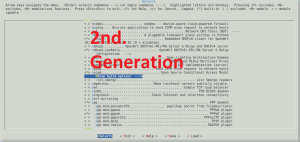

Configuracion del Firewall,

1234@irouter>$ firewalls

Permite definir y visualizar la configuración actual de firewall. Dicho elemento controla el trafico de paquetes que entra y sale en una determinada conexión de red. Cada interfaz podrá disponer de un conjunto diferente de reglas de filtrado para determinados flujos de paquetes objetivo.

Firewall

1234@irouter>firewalls$ add name <value> interface <value> type <value>

La siguiente tabla muestra información sobre los diferentes conjuntos de reglas de filtrado que se llevaran a cabo en el sistema. Además permite la creación de nuevos conjuntos de reglas de filtrado.

Nombre

Se trata del nombre que identificará a al conjunto de reglas de filtrado que afectarán a una determinada interfaz.

Interfaz

Define la interfaz sobre la que se aplicara el conjunto de reglas de filtrado. Debe tratarse de una interfaz previamente definida.

all Establece que el conjunto de reglas de filtrado afectará a toda las interfaces del router.

Tipo

Define si el conjunto de reglas de filtrado afecta al trafico de paquetes entrante o saliente para la interfaz previamente establecida.

in El conjunto de reglas de filtrado afecta al trafico de paquetes entrante para la interfaz previamente definida.

out El conjunto de reglas de filtrado afecta al trafico de paquetes saliente para la interfaz previamente definida.

Configuración de Información de firewall

1234@irouter>firewalls$ firewall <value>

Permite configurar el conjunto de reglas de filtrado que realizarán la función de firewall en el sistema. Básicamente permite añadir nuevas reglas de filtrado para una determinada interfaz.

Nombre

1234@irouter>firewalls>firewall1$ name <value>

Se trata del nombre que identificará al conjunto de reglas de filtrado para una determinada interfaz.

Configuración

1234@irouter>firewalls>firewall1$ set-firewall interface <value> type <value>

Interfaz

Define la interfaz sobre la que se aplicar´a el conjunto de reglas de filtrado. Debe tratarse de una interfaz previamente definida.

all Establece que el conjunto de reglas de filtrado afectar´a a toda las interfaces del router.

Tipo

Define si el conjunto de reglas de filtrado afecta al trafico de paquetes entrante o saliente para la interfaz definida.

in El conjunto de reglas de filtrado afecta al trafico de paquetes entrante para la interfaz previa- mente definida.

out El conjunto de reglas de filtrado afecta al trafico de paquetes saliente para la interfaz previa- mente definida.

Accion por defecto

1234@irouter>firewalls>firewall1$ default-action <value>

Define la acción por defecto en caso de que no exista ninguna regla de filtrado definida para un determinado trafico de paquetes. Básicamente se pueden seleccionar dos acciones por defecto, aceptar los paquetes (opción Permit) o bien rechazarlos (opción Drop).

drop La acción por defecto es rechazar los paquetes para los que no exista ninguna regla de filtrado.

permit La acción por defecto es aceptar los paquetes para los que no exista ninguna regla de filtrado.

Reglas

1234@irouter>firewalls>firewall1$ add rule <value>

Añade una nueva regla de filtrado no nula al firewall. La evaluación de las reglas es descendente.

Nombre

Se trata del nombre que deseemos asignar a una determinada regla de filtrado. A continuacion podremos configurar los diferentes atributos que defininan el comportamiento de la regla de filtrado. Se recomienda un nombre explicativo que permita identificar claramente el tipo de filtrado que realiza.

Configuracion de Regla

1234@irouter>firewalls>firewall1$ rule <value>

Permite la configuración de la regla de filtrado definida por dicho nombre. La configuracion de

dicha regla consistirá en definir los siguientes atributos: protocolo, tipo de acción, tipo de rechazo,tipo de ICMP, dirección IP actual, mascara origen, puerto inicial de origen, puerto de origen final, dirección ip destino, mascara destino, puerto inicial de destino, puerto final de destino y si se desea habilitar dicha regla.

Regla de configuracion

1234@irouter>firewalls>firewall1>rule1$ set-rule protocol <value> action <value>reject-type <value>

Protocolo

Define el protocolo que se verá afectado por la regla de filtrado definida. La regla de filtrado puede afectar a Any (afecta a todos), ICMP (Internet Control Message Protocol), TCP (Transmission

Control Protocol), UDP (User Datagram Protocol) y TCP-UDP.

any La regla definida afecta a todos los protocolos icmp La regla definida afecta al protocolo ICMP tcp La regla definida afecta al protocolo TCP

udp La regla definida afecta al protocolo UDP

tcp-udp La regla definida afecta al protocolo TCP-UDP

Acción

Permite definir la acción que llevará a cabo la regla de filtrado sobre el trafico de paquetes objetivo.

La regla de filtrado puede permitir dicho flujo de paquetes (PERMIT), rechazarlo (REJECT), o bien descartarlo (DROP).

drop El valor Drop establece que la acción de la regla de filtrado consiste en descartar el flujo de paquetes definido en la regla.

permit El valor Permit establece que la acción de la regla de filtrado es permitir el flujo de paquetes definido en la regla.

reject El valor Reject establece que la acción de la regla de filtrado consiste en rechazar el flujo de paquetes definidos en la regla.

A diferencia de la opción Drop, esta opción permite establecer un tipo de rechazo:

icmp-net-unreachable, icmp-host-unreachable, icmp-proto-unreachable, icmp-port-unreachable, icmp-net-prohibited, icmp-host-prohibited y tcp-reset

Tipo de rechazo

Permite seleccionar el tipo de rechazo que sufre el flujo de paquetes objetivo cuando la accion de la regla de filtrado se trata de Reject.

Los tipos de rechazo posibles son los siguientes: icmp-net- unreachable (red inaccesible), icmp-host-unreachable (host inaccesible), icmp-proto-unreachable (protocolo inaccesible), icmp-port-unreachable (puerto inaccesible), icmp-net-prohibited, icmp- host-prohibited y tcp-reset

icmp-net-unreachable Envía un icmp de red inalcanzable.

icmp-host-unreachable Envía un icmp de host inalcanzable.

icmp-proto-unreachable Envía un icmp de protocolo inalcanzable.

icmp-port-unreachable Envía un icmp de puerto inalcanzable.

icmp-net-prohibited Enváa un icmp de red prohibida.

icmp-host-prohibited Envía un icmp de host prohibido.

tcp-reset Envía un RST de tcp.

Tipo de ICMP

1234@irouter>firewalls>firewall1>rule1$ icmp-type <value>

Establece el tipo de ICMP. El Protocolo de Mensajes de Control de Internet o ICMP (por sus siglas de Internet Control Message Protocol) es el sub protocolo de control y notificacion de errores del Protocolo de Internet (IP). Como tal, se usa para enviar mensajes de error, in- dicando por ejemplo que un servicio determinado no est´a disponible o que un router o host no puede ser localizado. El sistema permite seleccionar los siguientes tipos de ICMP: any, echo- reply, destination-unreachable, network-unreachable, host-unreachable, protocol-unreachable, port- unreachable, fragmentation-needed, source-route-failed, network-unknown, host-unknown, network prohibited, host-prohibited, TOS-network-unreachable, TOS-host-unreachable, comunication-prohibited, host-precedence-violation, precedence-cutoff, source-quench, redirect, network-redirect, host-redirect, TOS-network-redirect, TOS-Host-redirect, echo-request, router-advertisement, router-solicitation, time-exceeded, ttl-zero-during-transit, ttl-zero-during-reassembly, parameter-problem, ip-header- bad, required-option-missing, timestamp-request, timestamp-reply, address-mask-request y address- mask-reply.

any

Establece como tipo de ICMP cualquiera.

echo-reply

Establece como tipo de ICMP echo-reply. Echo Reply (Respuesta de Eco) en el protocolo ICMP suele ser un mensaje generado como contestación a un mensaje Echo Request (peticion de Eco).

destination-unreachable

Establece como tipo de ICMP destination-unreachable. El mensaje significa que el router considera inalcanzable el destino.

network-unreachable

Establece como tipo de ICMP network-unreachable. El mensaje significa que la red actualmente es inalcanzable.

host-unreachable

Establece como tipo de ICMP host-unreachable. El mensaje significa que el host es actualmente inalcanzable.

protocol-unreachable

Establece como tipo de ICMP protocol-unreachable. El mensaje significa que el protocolo utilizado (tcp, udp…) es inalcanzable.

port-unreachable

Establece como tipo de ICMP port-unreachable. El mensaje significa que el puerto es actualmente inalcanzable.

fragmentation-needed

Establece como tipo de ICMP fragmentation-needed. El mensaje significa que el paquete necesita ser fragmentado, pero el bit de -No fragmentar- se encuentra activo.

source-route-failed

Establece como tipo de ICMP source-route-failed. Ha fallado el encamina- miento exigido en origen: se ha especificado el camino/enrutado que deben seguir los paquetes y uno de los puntos de la ruta no est´a disponible

network-unknown

Establece como tipo de ICMP network-unknown. Dirección de destino desconocida. El mensaje significa que no existe una ruta para una determinada red.

host-unknown

Establece como tipo de ICMP host-unknown. Host de destino desconocido El mensaje significa que no existe una ruta para un determinado host.

network-prohibited

Establece como tipo de ICMP network-prohibited. El mensaje significa que no dispone de permiso para el envío de paquetes a la red.

host-prohibited

Establece como tipo de ICMP host-prohibited. El mensaje significa que no dispone de permiso para el envío de paquetes al host.

TOS-network-unreachable

Establece como tipo de ICMP TOS-network-unreachable. El men- saje significa que la red fue inalcanzable debido a una mala configuración del TOS en el paquete. Los bits del campo de tipo de servicio (TOS) son un conjunto de cuatro indicadores de un bit de la cabecera de IP. Si uno de estos indicadores de bit vale 1, un encaminador pue-de manipular el datagrama de forma diferente del caso en el que ningún indicador valiera 1. Cada uno de los cuatro bits tiene un proposito diferente y sólo uno de los bits de TOS puede valer 1 al mismo tiempo, es decir, las combinaciones no están permitidas. Estos indicadores de bit se denominan de tipo de servicio porque permiten que la aplicación que transmite los datos informe a la red del tipo de servicio de red que requiere. Las clases de servicios de red disponibles son: Demora mínima, Rendimiento máximo, Fiabilidad máxima y Coste mínimo

TOS-host-unreachable

Establece como tipo de ICMP TOS-host-unreachable. El mensaje significa que el host fue inalcanzable debido al TOS en el paquete.

communication-prohibited

Establece como tipo de ICMP communication-prohibited. El mensaje significa que la comunicación se encuentra prohibida debido al filtrado (firewall).

host-precedence-violation

Establece como tipo de ICMP host-precedence-violation. El mensaje significa que el valor de precedencia en el campo Tipo de servicio no está permitido.

precedence-cutoff

Establece como tipo de ICMP precedence-cutoff. El mensaje significa que valor de precedencia (prioridad) es más bajo que el mínimo permitido en la red.

source-quench

Establece como tipo de ICMP source-quench. El router realiza una petición al emisor para que reduzca la tasa de envío de paquetes.

redirect

Establece como tipo de ICMP redirect. Significa que se reenvíe el paquete en una ruta alternativa . Permite enviar información sobre enrutado.

network-redirect

Establece como tipo de ICMP networl-redirect. Significa que se reenvíe el paquete en una ruta alternativa para alcanzar la red..

host-redirect

Establece como tipo de ICMP host-redirect. Significa que se reenvíe el paquete en una ruta alternativa par alcanzar el host.

TOS-network-redirect

Establece como tipo de ICMP TOS-network-redirect. Significa que se reenvíe el paquete en una ruta alternativa para alcanzar la red y con otro TOS al establecido.

TOS-host-redirect

Establece como tipo de ICMP TOS-host-redirect. Significa que se reenvíe el paquete en una ruta alternativa para alcanzar el host debido y con otro TOS al establecido.

echo-request

Establece como tipo de ICMP echo-request. El Echo Request (Petición eco) es un mensaje de control que se envía a un host con la expectativa de recibir de ´el un Echo Reply (Respuesta eco).

router-advertisement

Establece como tipo de ICMP router-advertisement. Se trata de un mensaje que avisa sobre la existencia del enrutador

router-solicitation

Establece como tipo de ICMP router-solicitation. Se trata de una solicitud de existencia del enrutador

time-exceeded

Establece como tipo de ICMP time-exceeded. Indica que el tiempo se ha excedido.

ttl-zero-during-transit

Establece como tipo de ICMP ttl-zero-during-transit. TTL igual a 0 durante el transito, por lo que al paquete se le ha acabado su tiempo de vida antes de alcanzar su destino

ttl-zero-during-reassembly

Establece como tipo de ICMP ttl-zero-during-reassembly. TTL igual a 0 durante el reensamblado. Si un paquete ha sido fragmentado y durante su reensamblaje el TTL llega a 0, se genera este error

parameter-problem

Establece como tipo de ICMP parameter-problem. Indica que existen problemas en los parámetros.

ip-header-bad

Establece como tipo de ICMP ip-header-bad. Significa que la cabecera IP se encuentra errónea.

required-option-missing

Establece como tipo de ICMP required-option-missing. Faltan opciones requeridas

timestamp-request

Establece como tipo de ICMP timestamp-request. Realiza una petición de la hora en origen.

timestamp-reply

Establece como tipo de ICMP timestamp-reply. Se trata de la respuesta a la peticion de hora

address-mask-request

Establece como tipo de ICMP address-mask-request. Petición de máscara de red. Efectúa una peticion para saber qué máscara de red debe utilizar

address-mask-reply

Establece como tipo de ICMP address-mask-reply. Respuesta a la petición de mascara de red.

Más en el la siguiente entrada….